La Cina e il cyberpower: la “Tianfu Cup hacking competition”

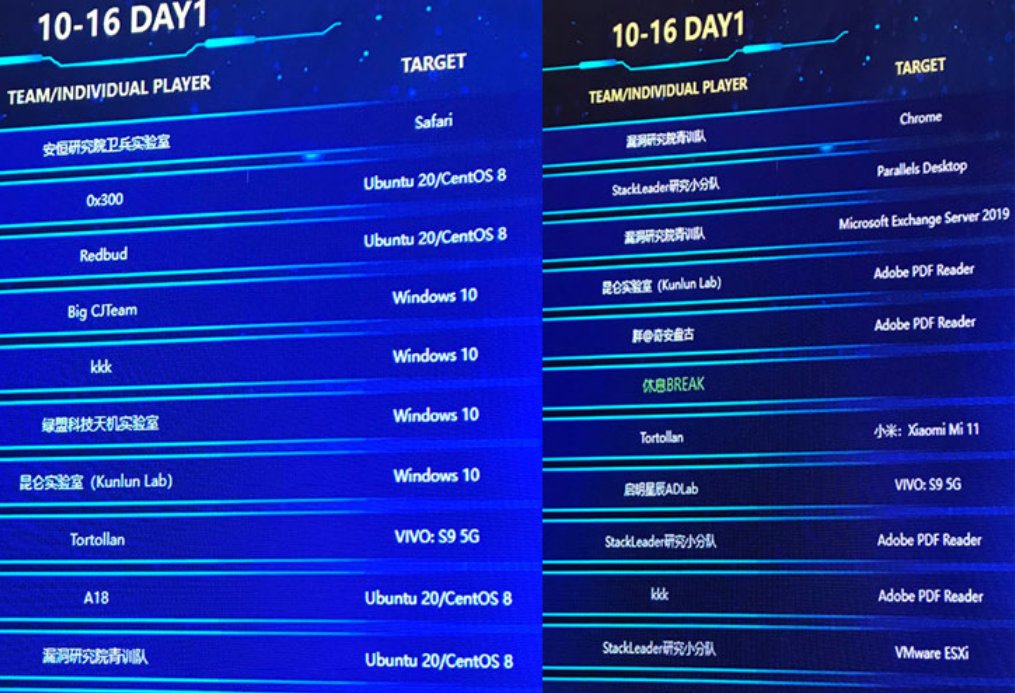

Nel fine settimana del 16-17 ottobre, nella città sud-occidentale di Chengdu nella provincia del Sichuan, undici gruppi di “ethical hacker” cinesi si sono sfidati in operazioni di hackeraggio di software ritenuti tra i più sicuri al mondo. L’obiettivo immediato era per loro un premio di quasi due milioni di dollari. Ciò è accaduto alla quarta edizione della più grande e prestigiosa competizione di hacking della Cina: la “Tianfu Cup”.

L’evento è basato sul modello della celebre competizione di computer hacking “Pwn2Own”, tenuta ogni anno alla conferenza sulla sicurezza informatica CanSecWest a Vancouver, in Canada, alla quale gli hacker cinesi si sono sempre distinti. La Tianfu Cup è stata istituita nel 2017 dalle stesse autorità cinesi in seguito al divieto imposto dal governo di Pechino verso i cittadini cinesi di partecipazione a qualunque competizione di hacking fuori dalla Repubblica Popolare.

L’evento è tenuto annualmente per discutere di problemi di sicurezza informatica in corso e reclutare nuovi talenti in questo settore molto specifico. Alternandosi ai forum di discussione, i professionisti cinesi della sicurezza informatica sono chiamati a sfidarsi su operazioni di hackeraggio all’interno di tre diversi tornei: il primo finalizzato alla ricerca e dimostrazione di nuove vulnerabilità, il secondo e terzo volti invece al cracking di device e sistemi, rispettivamente.

Ciascuna squadra composta da white hackers ha tre tentativi da cinque minuti per trovare metodi originali e innovativi finalizzati a rivelare e sfruttare un particolare tipo di vulnerabilità dei software e hardware ampiamente utilizzati: si tratta delle vulnerabilità “Zero-day”, termine con cui si intende una falla in un sistema o dispositivo sconosciuta ai produttori o a chiunque sia incaricato della sicurezza del sistema. Viene usato il nome “Zero-day” proprio perché sono passati zero giorni da quando lo sviluppatore è venuto a conoscenza della vulnerabilità. Per tale ragione, le vulnerabilità Zero-day sono in genere coinvolte in attacchi mirati, chiamati exploit. Un exploit rappresenta dunque un attacco illegale che sfrutta le vulnerabilità più potenzialmente dannose presenti in applicazioni, reti o hardware.

Al termine dell’ultima Tianfu Cup sono stati effettuati con successo exploits verso 13 obiettivi: Windows 10, Apple iOS 15, Google Chrome, Apple Safari, Microsoft Exchange Server, Ubuntu 20; di questi, Windows 10 è stato hackerato per 5 volte e Apple iOS 15 per 3 volte. Sebbene esistano linee guida piuttosto restrittive – le vulnerabilità una volta scoperte vengono immediatamente comunicate ai fornitori e non vengono rese note al pubblico fino alla loro risoluzione – il governo cinese ne trae sicuramente un vantaggio rilevante. La competizione ha infatti attirato l’attenzione di tutto il mondo: in seguito all’edizione del 2019 la vulnerabilità di iOS mostrata durante la competizione sembra sia stata utilizzata dalle autorità cinesi per effettuare operazioni di cyber spionaggio nei confronti della popolazione uigura.

Leggi anche: How a virus is raising questions about cyberspace, non-conventional threats and hybrid warfare

Secondo alcune fonti, l’opportunità di sfruttare la vulnerabilità Zero-day sarebbe stata immediatamente usata dall’intelligence cinese per installare spyware contro obiettivi della minoranza uigura prima del rilascio da parte di Apple dell’aggiornamento di sicurezza. Gli uiguri sono l’etnia turca prevalentemente concentratala nella regione autonoma dello Xinjiang. Il Governo cinese, come messo in evidenza da numerose organizzazioni umanitarie, a partire dal 2017 ha radunato oltre un milione di uiguri e altri musulmani turchi in veri centri di detenzione per l’apprendimento della lingua cinese alcune competenze professionali, al fine di allontanare la minoranza uigura dal terrorismo e dal separatismo. Con la stessa giustificazione, il governo cinese compie operazioni di sorveglianza che vanno ben oltre i limiti imposti dalla privacy, controllando così la popolazione uigura non solo fisicamente ma anche digitalmente attraverso ad esempio i social network.

Le implicazioni politiche e i messaggi che si possono trarre dalla Tianfu Cup non sono quindi da sottovalutare.

Almeno dall’inizio della guerra fredda, l’unità di misura delle superpotenze viene identificata nella massa: detiene il potere chi ha il missile più grande o chi ha il maggior arsenale militare; in un certo senso, la deterrenza fondata sull’equilibrio delle dotazioni di armamenti rende necessaria l’ostentazione degli stessi. Nel contesto cyber, dimensione puramente immateriale, le cyberweapon e le capacità di cyberwarfare sono di difficile dimostrazione. La Cina, attraverso la Tianfu Cup potrebbe voler evidenziare il suo arsenale informatico senza compromettere l’efficacia futura di queste capacità, lanciando così messaggi politici al resto del mondo, e in particolare ai detentori privati dei target delle prove. Dei 13 sistemi hackerati solo 3 sono cinesi, i restanti 10 sono quelli occidentali e non è forse un caso che il premio più alto del torneo era riservato all’hackeraggio di dispositivi mobili e la più grande ricompensa, (300.000 dollari), è stata destinata al Team Pangu per un attacco (tecnicamente un jailbreak remoto) mirato all’iPhone 13 Pro con iOS 15.

L’exploit delle vulnerabilità Zero-day risulta di particolare interesse per il governo cinese, tanto da aver varato di recente una legge in merito: “Regulations on the Management of Network Product Security Vulnerability“. Dal 13 luglio 2021, i cittadini cinesi e qualunque compagnia straniera che operi nel territorio, qualora vengano a conoscenza di una qualsiasi vulnerabilità Zero-day, sono tenuti a darne comunicazione al governo di Pechino con il divieto assoluto di cederla o venderla a terzi, ad eccezione dello sviluppatore coinvolto. I trasgressori sono puniti con severe sanzioni finanziarie, e c’è la possibilità da parte del governo di procedere con ulteriori azioni legali. I nuovi regolamenti si inseriscono nel quadro giuridico cinese che disciplina la sicurezza delle reti e dei dati, comprendente la Cybersecurity Law del 2016 e la nuova Data Security Law, in vigore dal 1° settembre 2021. Tali disposizioni non solo rafforzano il controllo interno sulle informazioni da parte del Partito, ma mettono in mano al Ministero della Sicurezza di Stato nuove cyberweapons a costo zero. L’intelligence cinese può condurre così operazioni di hacking e cyberspionaggio tramite l’exploit di software vulnerabili, detenuti ovunque nel mondo da soggetti inconsapevoli di quelle vulnerabilità.

Leggi anche: Fra etica e algoritmi

Sono immediati, quindi, gli effetti che questa normativa avrà sul resto del mondo: le aziende occidentali che operano in Cina dovranno aumentare la loro sensibilità in materia di cybersecurity – predisponendo ad esempio nuovi investimenti –allo scopo di prevenire così, per quanto possibile, che il governo cinese scopra delle vulnerabilità nei loro sistemi.

Per quanto possibile, perché garantire una protezione al 100% di tutte le componenti informatiche da qualsiasi tipo di attacco è impossibile. Le aziende o le istituzioni governative non devono dunque chiedersi se verranno mai hackerate, ma piuttosto quando ciò accadrà – e a beneficio di chi.